- Was ist ein Hash?

Ein Hash ist ein eindeutiger, kryptografisch erzeugter Wert, der aus beliebigen Daten berechnet wird und deren Integrität sichert. - Wofür werden Hashes in der Blockchain verwendet?

Sie schützen Transaktionen vor Manipulation, ermöglichen effiziente Datenverifizierung und sind essenziell für das Mining in Proof-of-Work-Systemen. - Was ist der Unterschied zwischen Hash und Verschlüsselung?

Ein Hash ist eine Einwegfunktion ohne Rückkonvertierung, während Verschlüsselung eine reversible Methode zur Datenabsicherung ist. - Welche Hashfunktionen nutzen Blockchains?

Bitcoin verwendet SHA-256, Ethereum setzt auf Keccak-256 – beide gewährleisten Sicherheit und Konsistenz in der Blockchain. - Wie hängen Hashes und Mining zusammen?

Miner berechnen Hashwerte, um einen gültigen Block zu finden. Der richtige Hash sichert das Netzwerk und ermöglicht neue Blöcke. - Wie und wo kann ich Kryptowährungen kaufen?

Kryptowährungen wie Bitcoin kannst du auf führenden Krypto-Börsen wie Bitvavo kaufen. Einen Vergleich der besten Anbieter findest du in unserem Krypto-Börsen-Vergleich.

Was ist ein Hash?

Hashes sind das Fundament vieler digitaler Sicherheitsmechanismen. Doch was genau ist ein Hash, wie funktioniert eine Hashfunktion, und welche Eigenschaften machen sie so nützlich?

Ein Hash ist eine Zeichenfolge, die aus einer bestimmten Eingabe durch eine mathematische Funktion erzeugt wird.

Egal, ob ein einzelner Buchstabe oder ein ganzes Buch – der Hashwert hat immer die gleiche Länge. Er dient als eindeutige digitale Signatur für Daten und wird vor allem für Sicherheits- und Integritätsprüfungen verwendet.

Wie funktioniert eine Hashfunktion?

Eine Hashfunktion nimmt eine Eingabe (z. B. eine Datei oder eine Zeichenkette) und berechnet daraus einen festen, scheinbar zufälligen Hashwert. Bereits kleinste Änderungen in der Eingabe führen zu einem gänzlich anderen Hash (sog. Avalanche-Effekt). Da die Berechnung stets in eine Richtung erfolgt, kann der ursprüngliche Wert aus dem Hash nicht zurückgerechnet werden.

Welche Eigenschaften besitzt eine Hashfunktion?

Damit Hashfunktionen in der Blockchain zuverlässig funktionieren, müssen sie bestimmte technische Eigenschaften erfüllen. Die wichtigsten Merkmale im Überblick:

- Deterministisch

Die gleiche Eingabe liefert immer den gleichen Hash. - Effizient

Die Berechnung erfolgt schnell, selbst bei großen Datenmengen. - Fixe Länge

Unabhängig von der Eingabegröße bleibt der Hashwert gleich lang. - Kollisionsresistenz

Unterschiedliche Eingaben sollten nicht denselben Hash erzeugen.

Diese Eigenschaften machen Hashfunktionen unverzichtbar für die digitale Sicherheit und Datenintegrität.

Die wichtigsten Anwendungsbereiche von Hashfunktionen

Hashes spielen eine zentrale Rolle in vielen digitalen Anwendungen. Ob in der Kryptografie, zur Sicherstellung der Datenintegrität oder in der Blockchain-Technologie – Hashfunktionen sind unverzichtbar. Doch welche konkreten Einsatzbereiche gibt es, und warum sind Hashes dort so wichtig? Hier ein Überblick:

| Anwendungsbereich | Beschreibung | Beispiele |

|---|---|---|

| Kryptografie | Schutz sensibler Daten durch Hashing-Verfahren | Passwortspeicherung, Digitale Signaturen, 2FA |

| Datenintegrität | Sicherstellung der Unveränderlichkeit von Daten | Prüfsummen, Datei-Hashwerte, Software-Verifizierung |

| Kryptowährungen | Absicherung von Transaktionen und Datenstrukturen | Transaktions-Hashes, Merkle Trees, Proof-of-Work |

Hashfunktionen kommen in zahlreichen digitalen Anwendungen zum Einsatz. Die wichtigsten Anwendungsbereiche lassen sich in drei zentrale Kategorien einteilen:

- Kryptografie →

Hashfunktionen schützen Passwörter, sichern digitale Signaturen und ermöglichen Zwei-Faktor-Authentifizierung. Sie verhindern, dass sensible Daten im Klartext gespeichert oder unbemerkt verändert werden. - Datenintegrität →

Hashes stellen sicher, dass Daten unverändert bleiben. Sie werden bei Prüfsummen, Datei-Hashwerten und Software-Verifizierung eingesetzt, um Manipulationen oder Fehler frühzeitig zu erkennen. - Kryptowährungen →

Hashes sichern Transaktionen, Merkle Trees und das Mining beim Proof-of-Work. Sie garantieren die Nachvollziehbarkeit und Sicherheit von Netzwerken wie Bitcoin und Ethereum.

💡 Hashes sind somit in zahlreichen digitalen Systemen unverzichtbar. Ihre Einsatzmöglichkeiten reichen von der Verschlüsselung sensibler Daten bis hin zur Sicherstellung der Unveränderlichkeit von Informationen in der Blockchain.

Die wichtigsten Hashfunktionen und deren Sicherheit

Hashfunktionen gibt es in vielen Varianten – von schnellen Algorithmen für Prüfsummen bis hin zu hochsicheren Hashes für die Kryptografie. Doch welche Hashfunktionen sind besonders relevant?

| Algorithmus | Typ | Einsatzbereich | Sicherheitseinschätzung |

|---|---|---|---|

| MD5 | Kryptografischer Hash | Ältere Prüfsummen, Datei-Integritätschecks | Unsicher, nicht für sicherheitskritische Anwendungen |

| SHA-1 | Kryptografischer Hash | Digitale Signaturen, SSL/TLS (früher) | Veraltet, Kollisionen nachgewiesen |

| SHA-3 | Kryptografischer Hash | Langfristige Alternative zu SHA-2, Basis: Keccak | Sehr sicher, bisher kaum verbreitet |

| SHA-256 | Kryptografischer Hash | Blockchain, digitale Signaturen, Zertifikate | Sicher, weit verbreitet |

| Bcrypt | Passwort-Hashing | Passwortschutz, sichere Speicherung | Langsam und sicher gegen Brute-Force-Angriffe |

| Argon2 | Passwort-Hashing | Moderne Passwort-Hashfunktion, Gewinner des PHC-Wettbewerbs | Sehr sicher, schützt gegen GPU/ASIC-Angriffe |

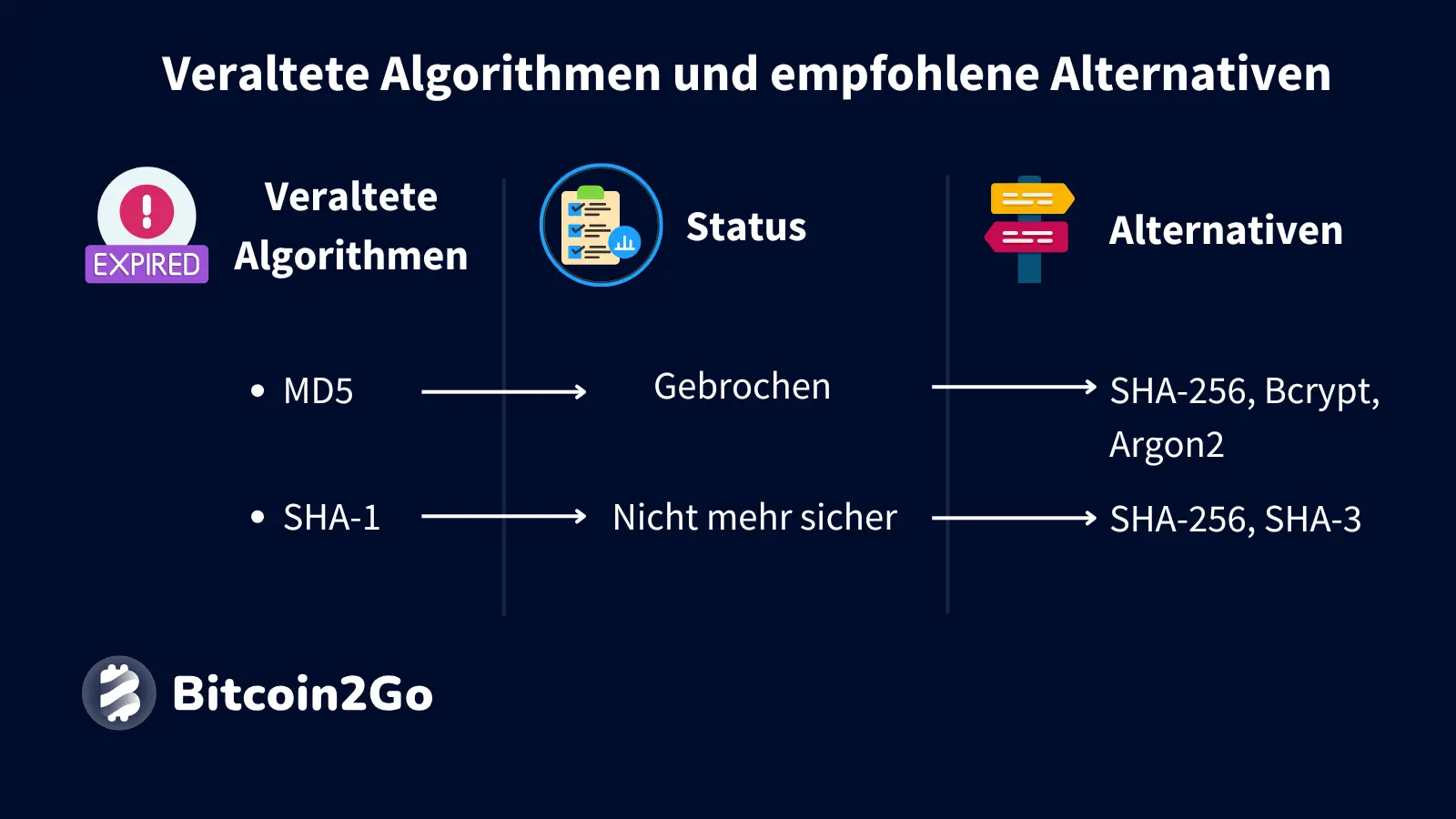

Während einige Algorithmen wie MD5 und SHA-1 heute als unsicher gelten, spielen moderne Hashfunktionen eine zentrale Rolle in der Kryptografie. Je nach Anwendungsfall gibt es unterschiedliche Empfehlungen:

- MD5

Früher weit verbreitet für Integritätsprüfungen, heute als unsicher eingestuft. Kollisionen sind leicht erzeugbar – damit ungeeignet für sicherheitskritische Anwendungen. - SHA-1

Lange als sicherer Nachfolger von MD5 genutzt, inzwischen jedoch ebenfalls „gebrochen“. Für digitale Signaturen und Zertifikate nicht mehr empfohlen. - SHA-3

Neuer Hashstandard der NIST (National Institute of Standards and Technology), basierend auf dem Keccak-Algorithmus. Gilt als sehr sicher und ergänzt die SHA-2-Reihe. Ethereum verwendet eine eigene Variante namens Keccak-256. - SHA-256

Teil der SHA-2-Familie und aktueller Sicherheitsstandard. Kommt bei Bitcoin, Zertifikaten und digitalen Signaturen zum Einsatz. Bietet hohe Kollisionsresistenz. - Bcrypt

Bewährter Algorithmus zum sicheren Speichern von Passwörtern. Die Rechenzeit lässt sich anpassen, um Brute-Force-Angriffe zu erschweren. - Argon2

Moderner Gewinner der „Password Hashing Competition“. Besonders effektiv gegen Angriffe mit spezialisierter Hardware wie GPUs und FPGAs.

Nicht alle Hashfunktionen bieten heute noch ausreichende Sicherheit. Veraltete Algorithmen wie MD5 und SHA-1 sind anfällig für Kollisionen und gezielte Angriffe. Moderne Verfahren wie SHA-256, SHA-3, Bcrypt und Argon2 gelten hingegen als robuste und empfohlene Alternativen.

MD5 und SHA-1 wurden früher für den Passwortschutz und digitale Signaturen eingesetzt, gelten heute allerdings als veraltet, da sie nicht mehr ausreichend kollisionsresistent sind. Effiziente Angriffe zeigen, dass diese Algorithmen für sicherheitsrelevante Anwendungen ungeeignet sind.

👉 Für den Passwortschutz und die kryptografische Integrität sind SHA-256, SHA-3, Bcrypt und Argon2 heute der empfohlene Standard. Veraltete Verfahren wie MD5 und SHA-1 sollten konsequent ersetzt werden, um Angriffsrisiken zu minimieren.

Die Rolle der Hashfunktionen bei Kryptowährungen

Hashfunktionen sind essenziell für die Sicherheit und Effizienz von Blockchains. Sie gewährleisten die Integrität von Transaktionen, ermöglichen das Mining und dienen der Verifizierung von Daten. Die wichtigsten Anwendungsbereiche im Überblick:

| Anwendungsbereich | Funktion & Bedeutung |

|---|---|

| Hashfunktionen bei Blockchains | Schutz vor Manipulation, eindeutige Identifikation von Daten |

| Mining & Proof-of-Work | Absicherung des Netzwerks, Konsensmechanismus für neue Blöcke |

| Merkle Trees | Effiziente Verifizierung von Transaktionen, Speicheroptimierung |

Hashfunktionen sind grundlegend für das Blockchain-Ökosystem. Die wichtigsten Anwendungsbereiche von Hashfunktionen bei Kryptowährungen umfassen:

- Blockchains →

Bitcoin nutzt SHA-256, Ethereum setzt auf Keccak-256. Diese Algorithmen erzeugen eindeutige Hashwerte, die Transaktionsdaten vor Manipulation schützen. Ohne Hashfunktionen wäre die Sicherheit von Blockchains nicht gewährleistet. - Proof-of-Work →

Miner berechnen riesige Mengen an Hashes, um einen gültigen Block zu finden. Dieser hohe Rechenaufwand sichert das Netzwerk und macht Manipulationen extrem aufwendig. Nur wer die richtige Hash-Lösung findet, darf den nächsten Block hinzufügen. - Merkle Trees →

Transaktionen werden hierarchisch gehasht, sodass ihre Echtheit effizient nachgewiesen werden kann. Das spart Speicherplatz, da nicht jede einzelne Transaktion gespeichert werden muss. Gleichzeitig ermöglicht es schnelle und sichere Verifizierungen in der Blockchain.

📌 Hashfunktionen bilden das Fundament der Blockchain-Technologie. Sie sorgen für Sicherheit, Integrität und Effizienz bei der Verarbeitung und Speicherung von Daten.