Sicherheit in DeFi: Das Wichtigste in Kürze

- Was ist der häufigste DeFi-Fehler von Anfängern?

Zu schnell, zu viel Geld einsetzen, ohne wirklich zu verstehen, wie DeFi funktioniert. Nimm dir Zeit, klein zu starten, und lerne Schritt für Schritt. - Wie schütze ich meine Wallet am besten?

Nutze eine Hardware-Wallet und verwahre deine Seed Phrase offline an einem sicheren Ort. Damit reduzierst du das Risiko von Hacks und Diebstählen erheblich. - Wie erkenne ich, ob ein DeFi-Projekt vertrauenswürdig ist?

Schaue, ob es unabhängige Audits, ein transparentes Team und eine aktive, organische Community gibt. Projekte, die nur auf Hype setzen, sind meist riskant. - Muss ich alles technisch verstehen, um DeFi zu nutzen?

Nein, aber du solltest die Grundprinzipien (wie Wallets, Gas Fees, Smart Contracts) kennen, bevor du Geld einsetzt. Wer blind klickt, riskiert unnötige Verluste. - Sind hohe Renditen in DeFi immer ein gutes Zeichen?

Nein – extrem hohe Renditen deuten oft auf übermäßiges Risiko oder Ponzi-ähnliche Strukturen hin. Sei besonders vorsichtig, wenn ein Angebot „zu schön, um wahr zu sein“ wirkt.

Übersicht: Die größten DeFi-Hacks

DeFi hat in den letzten Jahren unglaubliches Wachstum erlebt – aber mit dem rasanten Fortschritt kamen auch große Rückschläge. Einige der größten Hacks in der Geschichte von Decentralized Finance haben gezeigt, wie verwundbar das System noch immer ist. Um die heutigen Sicherheitsrisiken zu verstehen, lohnt sich ein Blick zurück auf diese Ereignisse.

| Hack | Jahr | Verlust (USD) | Ursache |

|---|---|---|---|

| Poly Network | 2021 | 611 Mio | Fehler in Cross-Chain-Bridge |

| Ronin Bridge (Axie) | 2022 | 625 Mio | Private-Key-Kompromittierung |

| Wormhole | 2022 | 326 Mio | Fehler im Smart Contract bei Bridge |

| Mango Markets | 2022 | 114 Mio | Preisorakel-Manipulation + Flash Loan |

| Compound (Bug) | 2021 | 90 Mio (verseh.) | Smart-Contract-Bug (falsche Auszahlung) |

| bZx Protocol | 2020 | 8 Mio (mehrfach) | Flash-Loan-Angriffe |

| The DAO | 2016 | 60 Mio (ETH) | Reentrancy-Attacke |

| Euler Finance | 2023 | 197 Mio | Flash-Loan-Angriff + Code-Fehler |

Diese Hacks zeigen nicht nur die Kreativität der Angreifer, sondern auch, wie viele Schwachstellen in unterschiedlichen Bereichen lauern – sei es im Code, in der Governance oder in der Architektur der Protokolle.

Um zu verstehen, wie man sich als Nutzer schützt, müssen wir im nächsten Schritt die grundlegenden Risikofelder aufdecken, die hinter solchen Angriffen stehen. Schauen wir uns deshalb die wichtigsten Sicherheitsrisiken in DeFi im Detail an.

Die größten Sicherheitsrisiken in DeFi

Die größten Hacks der DeFi-Geschichte haben uns vor Augen geführt, wo und wie das System angreifbar ist – aber hinter jedem erfolgreichen Angriff stehen grundlegende Risikofaktoren, die oft übersehen werden. Um als Nutzer sicher in DeFi unterwegs zu sein, ist es entscheidend, diese Gefahren zu verstehen.

Von betrügerischen Projekten über technische Schwachstellen bis hin zu systemischen Abhängigkeiten: Die Sicherheitsrisiken in DeFi sind vielfältig, komplex – und oft miteinander verwoben. Im folgenden Abschnitt brechen wir sie Schritt für Schritt herunter, damit du genau weißt, worauf du achten musst und wie du dich schützen kannst.

Rug Pulls & Scam-Projekte

Rug Pulls bezeichnen Fälle, in denen Projektgründer oder Entwickler die eingesetzten Gelder der Nutzer einfach abziehen und verschwinden. Diese Projekte locken oft mit extrem hohen Renditen, haben aber keine ernsthafte Absicht, ein funktionierendes Produkt zu bauen. Besonders gefährlich: Von außen sehen Rug Pulls oft aus wie legitime Projekte, weil sie Websites, Social-Media-Accounts oder hübsche Whitepaper haben.

Als Nutzer kannst du solche Betrugsprojekte oft nicht zu 100 % ausschließen, aber du kannst deine Chancen erheblich verbessern, sie früh zu erkennen. Der Schlüssel ist, immer kritisch zu prüfen, mit wem du es zu tun hast, und nicht blind auf Versprechen oder Hype zu vertrauen.

👉🏻 Wie du dich schützen kannst:

- Prüfe, ob das Entwicklerteam öffentlich bekannt ist („doxxed“) und ob es Referenzen hat.

- Suche nach einem unabhängigen Code-Audit und lies die Berichte (oder Zusammenfassungen).

- Achte auf die Zusammensetzung der Community: Ist sie organisch gewachsen oder wirkt sie künstlich aufgeblasen?

- Sei vorsichtig bei extrem hohen versprochenen Renditen – sie sind oft ein Warnsignal.

- Starte mit kleinen Beträgen, bevor du dich tiefer einlässt.

- Schau dir die Tokenomics an: Wer kontrolliert die Mehrheit der Token?

💡 Unsere Empfehlung: Wir raten dir, bei neuen Kryptowährungen die Alarmglocken anzuschalten, besonders wenn dir hohe Gewinne ohne Risiko versprochen werden. Prüfe lieber einmal zu viel als zu wenig, bevor du Geld investierst, und starte immer mit kleinen Beträgen. Gerade bei unbekannten Projekten ist gesunder Zweifel dein bester Schutz. Wie du Kryptowährungen analysieren kannst, zeigen wir dir in einem anderen Beitrag.

Phishing & Social Engineering

Phishing-Angriffe und Social Engineering sind Versuche, dich dazu zu bringen, sensible Informationen preiszugeben oder schädliche Transaktionen zu signieren. Oft geschieht das über gefälschte Websites, Wallet-Apps, Airdrops oder sogar direkte Nachrichten auf Discord, Telegram oder Twitter. Solche Angriffe zielen nicht auf die Technik ab, sondern auf dich als Mensch.

Der wichtigste Schutz ist hier Aufmerksamkeit: Technisch kannst du vieles absichern, aber wenn du auf einen gut gemachten Fake hereinfällst, helfen selbst die besten Wallets nichts. Du musst lernen, solche Angriffe zu erkennen und dich nicht unter Druck setzen zu lassen.

👉🏻 Wie du dich schützen kannst:

- Besuche DeFi-Projekte immer über offizielle Links (z. B. von der offiziellen Website oder CoinGecko).

- Prüfe Domains und Krypto-Apps genau, bevor du etwas installierst oder dich verbindest.

- Gib niemals deine Seed Phrase oder Private Keys an Dritte weiter – niemand Seriöses fragt danach!

- Nutze eine Hardware-Wallet, um selbst bei versehentlichen Klicks geschützt zu sein.

- Sei vorsichtig bei Direktnachrichten von „Admins“ oder „Support“ in Telegram/Discord – das sind fast immer Betrüger.

- Aktiviere, wo möglich, zusätzliche Schutzschichten wie Zwei-Faktor-Authentifizierung (2FA).

💡 Unsere Empfehlung: Installiere dir einen Passwortmanager und speichere darin nur geprüfte, offizielle Links zu den DeFi-Projekten, die du nutzt – so vermeidest du gefährliche Tippfehler oder Fake-Seiten. Schalte in deinen wichtigsten Discord- und Telegram-Kanälen Direktnachrichten komplett aus.

Diebstahl von Private Key & Seed Phrase

Der Private Key und die Seed Phrase sind das Herzstück deiner Wallet: Wer sie hat, hat die volle Kontrolle über deine Krypto-Assets. Leider wissen das auch Angreifer – sie versuchen deshalb mit Malware, gefälschten Apps, Keyloggern oder Social Engineering, an diese Informationen zu kommen. Einmal gestohlen, gibt es keine Möglichkeit, das rückgängig zu machen.

Der beste Schutz ist, diese Schlüssel niemals online zu speichern oder zu teilen. Du solltest sie wie einen Tresorschlüssel behandeln, nicht wie ein Passwort, das man zurücksetzen kann.

👉🏻 Wie du dich schützen kannst:

- Schreibe deine Seed Phrase offline auf (Papier, Metall) und bewahre sie sicher auf.

- Speichere die Seed Phrase niemals in Cloud-Diensten, Screenshots oder auf deinem Computer.

- Nutze eine Hardware-Wallet, die deinen Private Key nie mit dem Internet verbindet.

- Verwende einen dedizierten, sauberen Computer oder ein separates Gerät für größere Transaktionen.

- Achte auf Malware und halte deine Geräte mit Sicherheitssoftware sauber.

- Teile deine Seed Phrase wirklich niemals mit jemandem – auch nicht mit „Support“ oder Freunden.

💡 Unsere Empfehlung: Bewahre deine Seed Phrase offline an mindestens zwei getrennten, sicheren Orten auf (z. B. Papier in einem Tresor und eine Metallplatte an einem zweiten Ort), damit du auch bei Brand oder Diebstahl abgesichert bist. Lege dir am besten direkt zu Beginn eine Hardware-Wallet zu, um deine Private Keys aus der digitalen Reichweite von Angreifern zu holen.

Front Running und Miner Extractable Value

Front Running bezeichnet das gezielte Vorziehen von Transaktionen, um von Preisänderungen zu profitieren. Im DeFi-Bereich nutzen Miner oder Bots sogenannte Miner Extractable Value (MEV), um profitable Transaktionen aus dem Mempool abzufangen, bevor sie in einen Block geschrieben werden. Dadurch zahlen normale Nutzer oft mehr, erhalten schlechtere Preise oder verlieren bei Trades sogar Geld. Besonders bei dezentralen Börsen (DEXs) oder NFT-Mints ist dieses Problem stark verbreitet.

Du kannst MEV und Front Running als einzelner Nutzer zwar nicht komplett verhindern, aber du kannst Maßnahmen ergreifen, um weniger attraktiv als Ziel zu wirken oder sicherer zu traden.

👉🏻 Wie du dich schützen kannst:

- Nutze Limit Orders, statt große Marktorders abzuschicken.

- Vermeide es, extrem große Transaktionen öffentlich sichtbar in einem Block zu platzieren.

- Verwende sogenannte „private Relays“ oder „Flashbots“, um Transaktionen verdeckt einzureichen.

- Beobachte Slippage-Einstellungen: Setze sie nicht zu hoch.

- Splitte große Trades in kleinere Teilorders, um weniger Aufmerksamkeit zu erzeugen.

- Informiere dich über DEXs, die MEV-resistente Mechanismen anbieten.

💡 Unsere Empfehlung: Nutze beim Handeln auf DEXs immer eine Plattform, die „MEV-Protection“ anbietet (z. B. CowSwap), damit deine Transaktionen gar nicht erst in den öffentlichen Mempool gelangen. Wenn du größere Orders hast, teile sie bewusst in kleine Tranchen auf.

Impermanent Loss

Impermanent Loss tritt auf, wenn du Liquidität in einem DeFi-Pool bereitstellst (z. B. auf Uniswap) und sich die Preise der eingezahlten Token stark zueinander ändern. In diesem Fall hast du am Ende möglicherweise weniger Wert, als wenn du die Token einfach gehalten hättest. Der Verlust heißt „impermanent“, weil er sich theoretisch ausgleichen kann, wenn die Preise wieder ins ursprüngliche Verhältnis zurückkehren – das passiert aber oft nicht.

Viele Einsteiger unterschätzen dieses Risiko, weil sie nur auf die attraktiven Pool-Renditen schauen. Umso wichtiger ist es, vorher genau zu verstehen, was beim Liquidity Providing passiert.

👉🏻 Wie du dich schützen kannst:

- Informiere dich gründlich über Impermanent Loss, bevor du Liquidität bereitstellst.

- Wähle Pools mit Assets, die sich preislich sehr ähnlich verhalten (z. B. Stablecoins).

- Nutze Protokolle mit IL-Schutz oder Versicherungslösungen.

- Starte mit kleinen Beträgen, um das Prinzip risikofrei zu testen.

- Beobachte regelmäßig die Pool-Performance und ziehe rechtzeitig um, wenn nötig.

- Diversifiziere deine Strategien, statt alles auf Liquidity Mining zu setzen.

💡 Unsere Empfehlung: Wenn du Liquidität bereitstellen willst, fang am besten mit einem Stablecoin-Stablecoin-Pool an (z. B. USDC/USDT), weil hier das Risiko von Impermanent Loss minimal ist. Vermeide volatile Token-Paare, bis du genau verstanden hast, wie sich Preisverschiebungen auf deinen Ertrag auswirken. Und ganz wichtig: Sieh dir regelmäßig IL Calculator von Plattformen wie CoinGecko an, um deine Verluste oder Gewinne aktiv zu überwachen.

Token Approvals

Wenn du eine Wallet mit einem DeFi-Protokoll verbindest und Transaktionen ausführst, erteilst du oft sogenannte „Token Approvals“. Damit erlaubst du dem Smart Contract, eine bestimmte (oder unbegrenzte) Menge deiner Token zu bewegen. Viele Nutzer wissen gar nicht, dass diese Erlaubnisse aktiv bleiben, auch wenn sie die Plattform später nicht mehr nutzen – und genau das nutzen Angreifer oder fehlerhafte Verträge aus.

Um dich zu schützen, solltest du verstehen, welche Berechtigungen du deinen genutzten Plattformen erteilst und diese regelmäßig überprüfen und gegebenenfalls zurückziehen.

👉🏻 Wie du dich schützen kannst:

- Prüfe regelmäßig deine Token Approvals mit Tools wie revoke.cash.

- Erteile nur so viel Erlaubnis, wie nötig (z. B. nicht „unbegrenzte“ Freigaben).

- Nutze separate Wallets für verschiedene dApps, um das Risiko zu verteilen.

- Sei besonders vorsichtig bei neuen oder unbekannten Projekten.

- Ziehe ungenutzte Freigaben aktiv zurück, auch wenn bisher nichts passiert ist.

- Informiere dich vor der Nutzung, welche Art von Approval ein Protokoll verlangt.

💡 Unsere Empfehlung: Richte dir einen festen Reminder (z. B. einmal im Monat) ein, um mit einem Tool wie revoke.cash alle aktiven Token Approvals zu prüfen und alte Freigaben konsequent zu löschen. Bei neuen Projekten gib immer nur einen kleinen Betrag und niemals „unlimited approval“ frei – das kannst du oft direkt beim Signieren anpassen.

Airdrop- und Giveaway-Scams

Airdrops und Giveaways sind in der Krypto-Welt beliebt – sowohl als legitime Marketingaktionen als auch als Falle für unvorsichtige Nutzer. Angreifer nutzen die Gier nach „kostenlosen Tokens“, um gefälschte Krypto-Airdrops anzubieten oder gefälschte Gewinnbenachrichtigungen zu verschicken. Oft verstecken sich dahinter Links zu Phishing-Websites oder schädliche Smart Contracts, die bei Interaktion Zugriff auf deine Wallet bekommen.

Um dich zu schützen, solltest du grundsätzlich skeptisch sein, wenn dir plötzlich „Geschenke“ angeboten werden – vor allem, wenn du dafür erst deine Wallet verbinden oder ungewöhnliche Aktionen ausführen sollst.

👉🏻 Wie du dich schützen kannst:

- Prüfe offizielle Ankündigungen auf den echten Kanälen des Projekts (Website, Twitter, Discord).

- Verbinde deine Wallet niemals mit unbekannten oder verdächtigen Airdrop-Seiten.

- Signiere keine unbekannten Transaktionen, nur um „Token freizuschalten“.

- Verwende eine separate Wallet für das Testen oder Einsammeln von Airdrops.

- Sei skeptisch bei privaten Nachrichten oder E-Mails mit Airdrop-Versprechen.

- Wenn etwas zu schön klingt, um wahr zu sein, ist es das meistens auch.

💡 Unsere Empfehlung: Nutze für Airdrops immer eine separate, leere Wallet, die keine Verbindung zu deinen Hauptassets hat – so bist du auch im schlimmsten Fall abgesichert. Verifiziere jedes Airdrop-Angebot auf den offiziellen Social-Media-Kanälen des Projekts.

Weitere Sicherheitsrisiken in DeFi

Neben den bekannten Betrugsmaschen und Nutzerfallen gibt es noch eine Reihe technischer Risiken, die vor allem auf der Ebene der Protokolle und der Infrastruktur auftreten. Auch wenn man sie als einzelner Nutzer nicht direkt beeinflussen kann, lohnt es sich, sie zu kennen – denn sie entscheiden darüber, welchen Projekten man überhaupt vertrauen sollte.

- Cross-Chain Bridges

Blockchain-Bridges verbinden verschiedene Blockchains, sind aber oft das schwächste Glied, weil sie riesige Summen verwalten. Viele der größten Hacks in DeFi passierten genau an diesen Schnittstellen. - Orakel-Manipulation

Blockchain-Oracles liefern Preisdaten für Smart Contracts – wenn diese Daten manipuliert werden, können Angreifer Gewinne aus falschen Preisberechnungen ziehen. Das betrifft vor allem Kreditprotokolle oder DEXs mit schwachen Orakel-Lösungen. - Flash-Loan-Angriffe

Flash Loans sind unbesicherte Sofortkredite, die für ausgeklügelte Angriffe auf Smart Contracts genutzt werden. Sie ermöglichen es Angreifern, mit riesigen Summen Protokolle in einem einzigen Block auszutricksen. - Reentrancy-Attacken

Hier wird eine Smart-Contract-Funktion wiederholt aufgerufen, bevor der erste Durchlauf abgeschlossen ist, was zu Mehrfachauszahlungen führen kann. Der bekannteste Fall war der DAO-Hack 2016. - Sandwich-Attacken

Bei DEX-Trades platzieren Bots eigene Transaktionen direkt vor und hinter deiner, um dich preislich auszunutzen. Das führt dazu, dass du schlechtere Kurse bekommst, ohne es direkt zu merken.

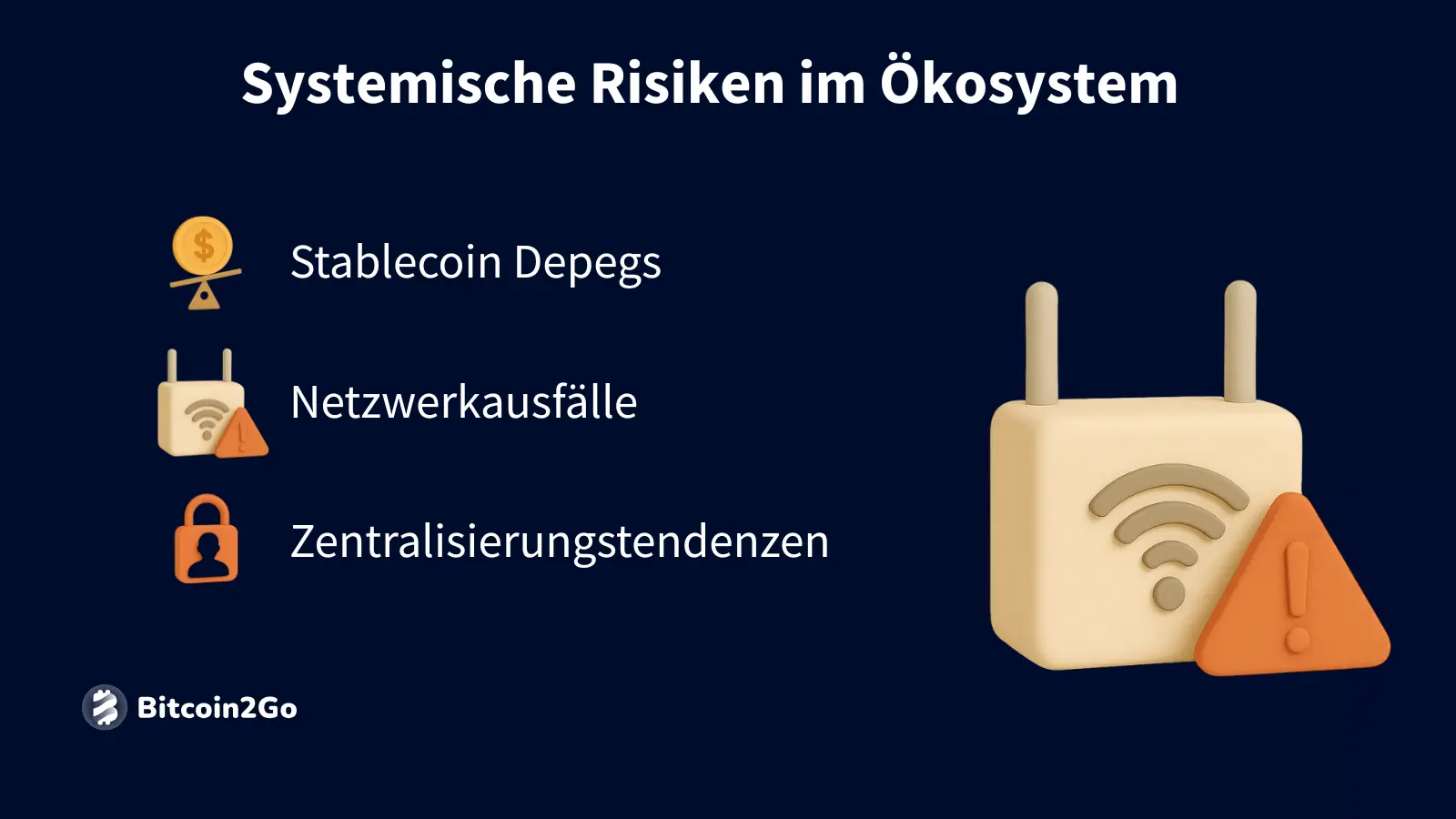

Systemische Risiken in DeFi

Während die bisherigen Risiken meist direkt aus Nutzerverhalten oder technischen Schwächen einzelner Protokolle entstehen, sprechen wir bei systemischen Risiken über Probleme, die das gesamte Ökosystem betreffen. Diese Risiken können selbst dann zuschlagen, wenn der einzelne Nutzer alles richtig macht – und genau deshalb sind sie besonders schwer zu kontrollieren.

Stablecoin-Depegs

Stablecoins wie USDT, USDC oder DAI sind das Fundament vieler DeFi-Protokolle, weil sie Stabilität bieten sollen. Wenn diese Coins ihre Bindung (Peg) an den US-Dollar verlieren, geraten ganze Ökosysteme ins Wanken, wie beim Terra/Luna-Crash 2022. Selbst besicherte Stablecoins hängen oft an zentralisierten Systemen oder Institutionen, die regulatorischem oder operativem Risiko ausgesetzt sind. Als Nutzer ist es deshalb wichtig, sich bewusst zu machen, dass auch Stablecoins nicht „risikolos“ sind.

Netzwerkausfälle

DeFi läuft auf Blockchains – aber diese Blockchains brauchen Infrastruktur, um zu funktionieren. Viele Anwendungen greifen dabei auf zentrale RPC-Dienste (wie Infura oder Alchemy) zu, die Transaktionen weiterleiten; wenn diese Dienste ausfallen, können Nutzer keine Aktionen mehr durchführen, selbst wenn das Netzwerk technisch läuft. Hinzu kommen Überlastungen: Bei hoher Netzwerkauslastung (z. B. durch Hype-Projekte oder NFT-Mints) steigen die Gas Fees stark an, und manche Nutzer werden faktisch ausgesperrt. Es lohnt sich daher, auch die Netzwerkinfrastruktur im Auge zu behalten.

Zentralisierungstendenzen

Obwohl DeFi für Dezentralisierung steht, haben viele Projekte Admin-Schlüssel oder Multi-Signature, die im Notfall eingreifen können – z. B. um Bugs zu fixen oder Funds einzufrieren. Dieses zentrale Element kann zum Problem werden, wenn es gehackt, missbraucht oder von Behörden unter Druck gesetzt wird. Auch „vertrauenswürdige“ Akteure sind nicht immun gegen menschliche Fehler, Korruption oder Zwang. Als Nutzer solltest du daher immer prüfen, wie viel Macht ein Team wirklich hat und ob es Notfallzugriffe gibt.

DeFi sicher navigieren: 3 Tipps für Anfänger

Auch wenn die DeFi-Welt auf den ersten Blick komplex und risikoreich wirkt, kannst du mit ein paar grundlegenden Prinzipien deine Sicherheit massiv erhöhen. Es geht dabei nicht nur um technische Tricks, sondern vor allem um bewusste Entscheidungen und ums Vermeiden typischer Anfängerfehler.

Begrenze Token Approvals & prüfe Berechtigungen

Viele wissen gar nicht, dass sie bei der Nutzung von DeFi-Protokollen oft weitreichende Zugriffsrechte („Approvals“) vergeben. Diese Erlaubnisse bleiben bestehen, auch wenn man die Plattform längst nicht mehr nutzt – und Angreifer können genau das ausnutzen, um auf deine Token zuzugreifen. Deshalb gehört das regelmäßige Prüfen und Zurücksetzen von Approvals zu den einfachsten, aber effektivsten Sicherheitsmaßnahmen im DeFi-Bereich.

Das Schöne: Du musst dafür kein Technikprofi sein. Es gibt Tools, die dir genau zeigen, welche Zugriffsrechte aktiv sind, und mit denen du per Mausklick alles zurücksetzen kannst. So minimierst du die Angriffsfläche deiner Wallet deutlich.

👉🏻 Was du konkret tun kannst:

- Nutze Tools wie revoke.cash, um aktuelle Berechtigungen zu prüfen.

- Erteile nur so viel Zugriff, wie nötig – vermeide „unbegrenzte“ Approvals, wenn möglich.

- Prüfe nach jeder neuen Plattform-Nutzung, ob du Berechtigungen wieder entfernen solltest.

- Verwende separate Wallets für verschiedene Protokolle, um Risiken zu verteilen.

💡 Unsere Empfehlung: Richte dir eine monatliche „Wallet-Check-Routine“ ein, um Approvals sauber zu halten. So schützt du dich mit minimalem Aufwand vor einem der häufigsten Angriffsvektoren.

Nutze eine Hardware-Wallet

Eine der sichersten Entscheidungen, die du als DeFi-Nutzer treffen kannst, ist der Wechsel zu einer Hardware-Wallet. Anders als Software-Wallets, die auf deinem Computer oder Handy laufen, speichert eine Hardware-Wallet deine Private Keys offline – also außerhalb der Reichweite von Hackern, Malware oder Phishing-Versuchen. Nur wenn das Gerät physisch vorhanden ist, können Transaktionen bestätigt werden.

Gerade für größere Summen ist dieser Schutz entscheidend, weil Angreifer oft nicht den Smart Contract selbst hacken müssen, sondern einfach versuchen, an deine Schlüssel zu kommen. Eine Hardware-Wallet macht das fast unmöglich – vorausgesetzt, du gehst sorgfältig damit um.

👉🏻 Was du konkret tun kannst:

- Investiere in eine Hardware-Wallet von einem bekannten Anbieter (z. B. Ledger Nano S Plus, Trezor One).

- Kaufe nur direkt beim Hersteller – niemals gebraucht oder auf Drittplattformen.

- Sichere deine Seed Phrase offline, nicht digital, und bewahre sie an einem sicheren Ort auf.

- Nutze die Hardware-Wallet auch für Signaturen, nicht nur für Aufbewahrung.

💡 Unsere Empfehlung: Wenn du ernsthaft in DeFi einsteigen willst, mach die Hardware-Wallet zu deiner ersten großen Anschaffung – sie ist ihr Geld absolut wert. Wir haben zudem einen speziellen Beitrag zu DeFi-Wallets auf unserer Seite.

Starte mit kleinen Beträgen

Gerade als Anfänger ist es extrem wichtig, sich langsam an die DeFi-Welt heranzutasten. Viele Plattformen wirken komplex, haben ungewohnte Benutzeroberflächen oder versteckte Stolperfallen. Wenn du gleich mit größeren Summen einsteigst, kannst du durch kleine Unachtsamkeiten (wie falsch gesetzte Gas Fees, unverständliche Transaktionen oder falsche Links) viel verlieren.

Mit kleinen Testbeträgen kannst du dich gefahrlos herantasten, lernen, wie die Systeme funktionieren, und dir selbst Routine aneignen. Außerdem hilft es dir, dein eigenes Risikobewusstsein zu schärfen, bevor du ernsthafte Summen einsetzt.

👉🏻 Was du konkret tun kannst:

- Starte mit geringen Beträgen (z. B. 10–50 USD), um Funktionen zu testen.

- Dokumentiere deine Lernschritte, um später nachvollziehen zu können, was funktioniert hat.

- Baue dir schrittweise ein Krypto-Portfolio auf, statt alles auf einmal zu investieren.

💡 Unsere Empfehlung: Sieh die ersten Wochen in DeFi als „Spielgeldphase“ – du zahlst mit Erfahrung, nicht mit Verlusten.

Häufige Fragen rund um Sicherheit in DeFi

-

Brauche ich unbedingt eine Hardware-Wallet?

Nein, zwingend nicht – aber eine Hardware-Wallet bietet dir einen wichtigen Schutz, weil sie deine Private Keys offline verwahrt. Gerade bei größeren Summen oder langfristigen Anlagen ist sie stark zu empfehlen. Für kleine Beträge oder zum Testen reicht am Anfang auch eine Software-Wallet. -

Wie erkenne ich Scam-Projekte?

Scam-Projekte locken oft mit extrem hohen Renditen und aggressivem Marketing. Achte darauf, ob das Team bekannt ist, ob es unabhängige Audits gibt und wie die Community wirkt. Wenn etwas „zu gut, um wahr zu sein“ klingt, ist es das meistens auch. -

Was mache ich, wenn ich meine Seed Phrase verliere?

Leider gibt es keine Möglichkeit, eine verlorene Seed Phrase wiederherzustellen – ohne sie ist der Zugriff auf die Wallet dauerhaft weg. Deshalb musst du sie extrem sorgfältig sichern, idealerweise offline und mehrfach (z. B. Papier, Metallplatte). Bewahre sie niemals digital oder online auf. -

Wie kann ich Token Approvals prüfen und verwalten?

Es gibt Tools wie revoke.cash, mit denen du alle aktiven Token-Freigaben deiner Wallet anzeigen und per Klick zurücksetzen kannst. Das solltest du regelmäßig tun, besonders nach der Nutzung neuer oder unbekannter Plattformen. So reduzierst du die Angriffsfläche deiner Wallet erheblich. -

Kann ich mein Risiko in DeFi komplett ausschalten?

Nein, ein Restrisiko bleibt immer, weil auch geprüfte Plattformen Fehler haben können oder externe Schocks auftreten. Du kannst dein Risiko aber durch Diversifikation, kleine Anfangsbeträge, sichere Wallet-Nutzung und gründliche Recherche stark verringern. Entscheidend ist, nie mehr einzusetzen, als du bereit bist zu verlieren.